Melden Sie sich zu unserem Newsletter an!

Lust auf interessante Themen und spannende Beiträge rund um IT und IT-Sicherheit? Abonnieren Sie unseren monatlichen Newsletter!

Jetzt anmelden!Archiv

19. Dezember 2023

Edge Computing: Wie Unternehmen von dezentraler Datenverarbeitung profitieren

Wir generieren immer mehr Daten. Da stößt Cloud Computing schnell an seine Grenzen. Kein Wunder, dass sich auch die Art und Weise, wie Unternehmen ihre Daten verarbeiten und analysieren, erheblich verändert hat. Einer der neuesten Trends: Edge Computing, bei dem Daten dezentral verarbeitet werden.

Wir zeigen, wie Unternehmen den Trend nutzen können.

19. Dezember 2023

In 6 Schritten zum umfassenden Lizenzmanagement

Die Anzahl der genutzten Software wächst und Lizenzierungsmodelle werden immer unübersichtlicher. Da ist es umso wichtiger, den Überblick nicht zu verlieren. Sonst kann es durch umfangreiche Nachzahlungen oder Überlizenzierung schnell teuer werden. Die Lösung: ein umfassendes Lizenzmanagement.

Wie das gelingt, zeigen wir anhand von sechs Schritten.

21. November 2023

Datensammlung en masse: Microsoft unter der Lupe

Microsoft pusht das neue Outlook und hat kürzlich seine Serviceverträge und Datenschutzerklärung aktualisiert – mit weitreichenden Auswirkungen.Kein Wunder, dass Datenschutzbedenken laut werden. Denn Microsoft räumt sich die Sammlung einer Vielzahl von Daten ein.

Doch welche Daten sammelt Microsoft und welche Bedenken gibt es?

21. November 2023

Green IT: Digitalisierung im Einklang mit der Umwelt

13-17 Megatonnen CO2 stößt die Unternehmens-IT in Deutschland in jedem Jahr aus.Dass es bei dem ökologischen Fußabdruck der Unternehmens-IT Verbesserungs-Potenzial gibt, wurde schon Ende der 80er erkannt. Schon dann kam der Ansatz der Green IT auf.

Doch was genau verbirgt sich dahinter? Und vor allem: Was können Unternehmen konkret tun?

24. Oktober 2023

Firewall-Konfiguration: Ein Leitfaden für Unternehmen

Haben Sie Ihre Haustür heute früh, als Sie aus dem Haus gegangen sind, zu gemacht und abgeschlossen?Ihre Firewall ist so etwas wie Ihre digitale Haustür mit einer Kontrollfunktion, um zu überprüfen, wer rein und raus darf.

Wir erklären,worauf Sie bei der Konfiguration Ihrer Firewall achten sollten.

24. Oktober 2023

Web3: Chancen und Herausforderungen für Unternehmen

Blockchain, Kryptowährungen und Dezentralisierung – in der dritten Generation könnte das Internet ganz anders aussehen.

Aber wie genau? Welche möglichen Vorteile und Gefahren bringt es mit sich? Und wie können Unternehmen sich schon jetzt darauf einstellen?

19. September 2023

Microsoft und der Diebstahl des Master Keys: Alles Wichtige

Ein Vorfall bei Microsoft sorgt für Schlagzeilen: Es geht um den Diebstahl eines Master Keys, der möglicherweise weitreichende Auswirkungen auf die Sicherheit von Microsofts Cloud-Anwendungen hatte.

Wir werfen einen genaueren Blick auf den Vorfall.

19. September 2023

So planen Sie Ihr IT-Budget für 2024 in 7 Schritten

Nicht selten wird einfach das Budget des Vorjahres übernommen und pauschal um ein paar Prozente erhöht. Richtig gemacht, zeigt Ihr Budget Ihre IT-Strategie und hilft, klare Prioritäten zu setzen.

Wie Sie dahin kommen und welche Punkte Sie in Ihrem IT-Budget berücksichtigen sollten, haben wir in sieben Schritten für Sie zusammengefasst.

15. August 2023

Künstliche Intelligenz in der IT-Branche: Chancen und Herausforderungen

ChatGPT, Google Bard, Midjourney & Co. werden heiß diskutiert.Doch wie sieht es in der IT aus? Gerade diese Branche ist ja bekanntlich anfällig für neue Technologien.

Wir haben für Sie zusammengefasst, wie KI die IT-Branche verändert und welche Chancen aber auch Herausforderungen sich daraus ergeben.

15. August 2023

IT-Sicherheit als Prozess: Warum einmalige Aktionen nicht ausreichen

320.000 neue Schadprogramme gab es 2019 pro Tag. Kein Wunder also, dass die Bedeutung der IT-Sicherheit in Unternehmen in den letzten Jahren enorm gewachsen ist. Aber nicht nur Unternehmen, sondern auch Cyberkriminelle entwickeln sich stetig weiter.

Wir zeigen, welche praxistauglichen Maßnahmen Sie ergreifen können.

18. Juli 2023

Business Intelligence im Unternehmen effektiv einsetzen

Ein effektives Datenmanagement und eine fundierte Entscheidungsfindung sind entscheidend für den Erfolg eines Unternehmens. Business Intelligence (BI) ist zu einem unverzichtbaren Instrument geworden, um wertvolle Erkenntnisse aus Daten zu gewinnen und fundierte Geschäftsentscheidungen zu treffen.

Wir erklären, was dahinter steckt.

18. Juli 2023

Prozessoptimierung: Die Kraft der Automatisierung & Digitalisierung

Ein effizienter Geschäftsprozess ist das Rückgrat jedes erfolgreichen Unternehmens. Prozessoptimierung ermöglicht es Unternehmen, Zeit und Ressourcen effektiver einzusetzen, Kosten zu senken und die Zufriedenheit ihrer Kund:innen zu steigern.

Wir zeigen, wie Unternehmen ihre Prozesse optimieren können.

20. Juni 2023

Effiziente IT-Verwaltung mit RMM: Steigern Sie die Leistung Ihres Unternehmens

Ein effektives IT-Management ist für Unternehmen jeder Größe von entscheidender Bedeutung. In der heutigen digitalen Landschaft ist es unerlässlich, die IT-Infrastruktur effizient zu verwalten, Probleme proaktiv zu lösen und Ausfallzeiten zu minimieren.

Hier kommt das Remote-Monitoring-und-Management-System (RMM) ins Spiel. Wir zeigen, wie der effektive Einsatz gelingt.

20. Juni 2023

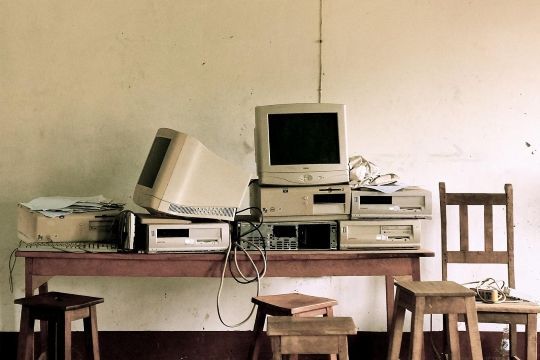

Zukunftsorientierte IT-Strategien: Wenn die IT mit den Unternehmenszielen wächst

Große Wachstumspläne, aber eine veraltete IT, die nicht beachtet wird?Wenn die IT-Strategie nicht mit den Unternehmenszielen wächst, wird nicht nur Potenzial verschenkt, die Ziele können sogar unerreichbar sein.

Doch warum eine zukunftsorientierte IT-Strategie so wichtig? Und wie können Unternehmen ihre IT-Strategie auf die Unternehmensziele abstimmen?

16. Mai 2023

Prozessmanagement: Was man aus dem Download-Fehler der Abi-Prüfungen lernen kann

Umstellungen sind komplex. Das hat zuletzt auch ein Download-Fehler bei den Abi-Prüfungen in NRW gezeigt. Derartige Pannen können auch KMU betreffen, wenn es an funktionierenden Prozessen und ausreichender Planung fehlt.

Wir zeigen, wie es zu der Panne bei den Abi-Prüfungen kam, ziehen daraus die Lehre und erklären, wie Sie Umstellungen und Aktualisierungen erfolgreich umsetzen können.

16. Mai 2023

Notfallmanagement in der IT: Darauf sollten Sie achten

Stromausfall, Feuer, Cyberangriff oder Serverausfall – sie alle haben eins gemeinsam: Sie können einen Betrieb lahmlegen und damit enorme Schäden verursachen.Daher ist ein Notfallmanagement unerlässlich, um Risiken zu minimieren und den Geschäftsbetrieb aufrechtzuerhalten.

Doch wie genau sieht ein Notfallmanagement aus? Und wie gelingt der Aufbau?

18. April 2023

Microsoft Exchange: Kritik und eine mögliche Alternative

Microsoft-Produkte sind aus dem modernen Büro kaum wegzudenken. Allerdings kommt an Microsoft und zuletzt spezifisch an Microsoft Exchange immer wieder Kritik auf – von Datenschutz- und Sicherheitsbedenken bis zu teuren Lizenzmodellen.

Wir zeigen, was es mit der Kritik auf sich hat und welche mögliche Alternative es für kleine und mittelständische Unternehmen gibt.

18. April 2023

Umzug in die Cloud: Das sollten Sie bei Datenschutz und IT-Sicherheit beachten

Clouds und Datenschutz – passt das zusammen? Viele Datenschützer:innen stehen der Nutzung von Cloud-Diensten kritisch gegenüber.

Dennoch können Sie wichtige Maßnahmen ergreifen, um den Umzug in die Cloud möglichst sicher und datenschutzkonform zu gestalten und von den Vorteilen des Cloud Computing profitieren.

21. März 2023

Mitarbeitende für Phishing sensibilisieren: Tipps zur Vorbeugung

Phishing-Angriffe gehören zu den häufigsten Methoden, mit denen Kriminelle in die Netzwerke von Unternehmen eindringen.Die Erfahrung zeigt, dass die meisten Sicherheits-verletzungen durch Unwissenheit oder mangelnde Sensibilität der Mitarbeitenden erfolgen.

Im Folgenden finden Sie einige Tipps, damit die Sensibilisierung gelingt.

21. März 2023

VoIP: Die Zukunft der Unternehmenskommunikation – mit 3CX

In den letzten Jahren hat sich die Arbeitswelt grundlegend verändert. Homeoffice und mobile Arbeitsplätze gehören zum Alltag.Voice-over-IP (VoIP) ist eine Technologie, die diese Veränderungen ermöglicht und die Art und Weise, wie wir miteinander sprechen, revolutioniert hat.

Doch was genau ist VoIP? Welche Vorteile bietet es?

21. Februar 2023

Weniger Spam mit diesen 6 Maßnahmen

Bis zu 90% der E-Mails sind Spam. Spam ist aber nicht nur nervig, sondern kann für Organisationen auch gefährlich werden, wenn Mitarbeitende auf die falschen Links klicken.

Daher sollten Unternehmen entsprechend Vorsorge betreiben und Spam-Mails so weit wie möglich reduzieren. Wie das gelingt, zeigen wir anhand von 6 Maßnahmen.

21. Februar 2023

Cloud Backup: Varianten, Vor- und Nachteile und was Sie beachten sollten

Sicher ist sicher. Das gilt vor allem auch in Bezug auf Daten. Ohne umfassende Datensicherungsstrategie droht ein Datenverlust mit weitreichenden Folgen bis hin zur Insolvenz. Daher steigen immer mehr Organisationen auf die Cloud um.

Was ist ein Cloud Backup? Welche Vor- und Nachteile bietet es? Und wie gelingt die Umsetzung? Wir zeigen, wie die Datensicherung gelingt.

24. Januar 2023

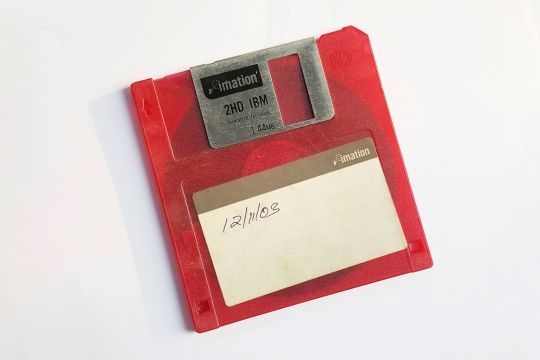

End of Life: Was tun, wenn der Server nicht mehr supportet wird?

Microsoft Server haben nur einen begrenzten Lebenszyklus von meist zehn Jahren. Endet der erweiterte Support, gibt es auch keine Sicherheitsupdates mehr und es können Sicherheitslücken entstehen. Das ist in diesem Jahr für zwei Server der Fall: Server 2012 R2 und der Exchange Server 2013.

Wir zeigen, was zu tun ist, wenn Ihr Server sein End of Life erreicht.

24. Januar 2023

Update- und Patchmanagement: So sind Sie auf der sicheren Seite

Update- und Patch-Management kling erst einmal nicht so spannend. Es ist aber enorm wichtig. Denn: Keine Software ist hundertprozentig sicher. Bei kritischen Patches müssen Ihre Prozesse wie am Schnürchen laufen.

Doch wie funktioniert ein umfassendes Update- und Patchmanagement? Das zeigen wir Ihnen anhand von acht Anforderungen.

15. Dezember 2022

3-Punkte-Strategie: So bereiten Sie sich auf Attacken und Cyberkrieg vor

Der Cyberraum ist klein und hat unklare Grenzen. Zudem kommt es immer wieder zu Kollateralschäden. Daher sollten Unternehmen schon jetzt Vorsorge treffen und ihre eigenen Infrastrukturen absichern.

Wie das geht und welche Schutzmaßnahmen Sie ergreifen können, haben wir für Sie zusammengefasst.

15. Dezember 2022

Kurzes FAQ zu Cyberversicherungen: Das sollten Sie wissen

Unternehmen können sich für alle möglichen Fälle versichern. Mit zu den größten Risiken für Unternehmen gehören in der aktuellen Zeit allerdings Datenverluste und Cyberangriffe.

Auch auf diesen Fall können sich Unternehmen vorbereiten. Doch lohnt sich eine Cyberversicherung überhaupt?

22. November 2022

Fachkräftemangel in der IT: Diese Maßnahmen können Sie ergreifen

Für IT-Infrastruktur wie Server ist ein Stromausfall mitunter sehr folgenreich – unabhängig davon, wie lange der Strom tatsächlich ausfällt. Mögliche Folgen: beschädigte Server, verlorene Daten und unterbrochene Geschäftsprozesse.

Wir geben fünf Tipps, wie Sie Ihre IT-Systeme und Daten schützen können.

22. November 2022

In 6 Schritten zum umfassenden Lizenzmanagement

Die Anzahl der genutzten Software wächst und Lizenzierungsmodelle werden immer unübersichtlicher. Da ist es umso wichtiger, den Überblick nicht zu verlieren. Sonst kann es durch umfangreiche Nachzahlungen oder Überlizenzierung schnell teuer werden. Die Lösung: ein umfassendes Lizenzmanagement.

Wie das gelingt, zeigen wir anhand von sechs Schritten.

18. Oktober 2022

Was tun beim Stromausfall? – So bereiten Sie Ihre IT-Systeme vor

Für IT-Infrastruktur wie Server ist ein Stromausfall mitunter sehr folgenreich – unabhängig davon, wie lange der Strom tatsächlich ausfällt. Mögliche Folgen: beschädigte Server, verlorene Daten und unterbrochene Geschäftsprozesse.

Wir geben fünf Tipps, wie Sie Ihre IT-Systeme und Daten schützen können.

18. Oktober 2022

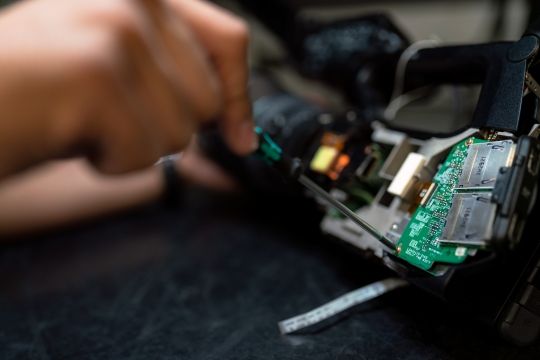

Das sollten Sie bei der IT-Wartung beachten: 8 Tipps

IT möchte gepflegt werden. Das kommt für IT-Abteilungen zur alltäglichen und zur Projektarbeit hinzu. Dabei trägt sie maßgeblich dazu bei, Systeme zu schützen und Sicherheitslücken zu schließen.

Wie die Wartung gelingt und was Sie beachten sollten, haben wir Ihnen in acht Tipps zusammengestellt.

20. September 2022

GoBD-konform: 6 Gründe für eine E-Mail-Archivierung in der Cloud

Auch der digitale Brief kann steuerlich relevante Informationen enthalten und muss somit aufbewahrt werden. Doch wo und wie müssen E-Mails gespeichert werden? Stichwort ist hier die E-Mail-Archivierung. Diese muss vollständig, manipulationssicher, jederzeit verfügbar und durchsuchbar sein.

Warum das in der Cloud besser funktioniert und für Sie sogar einfacher ist, erfahren Sie hier.

20. September 2022

So planen Sie Ihr IT-Budget für 2023 in 7 Schritten

Nicht selten wird einfach das Budget des Vorjahres übernommen und pauschal um ein paar Prozente erhöht. Richtig gemacht, zeigt Ihr Budget Ihre IT-Strategie und hilft, klare Prioritäten zu setzen.

Wie Sie dahin kommen und welche Punkte Sie in Ihrem IT-Budget berücksichtigen sollten, haben wir in sieben Schritten für Sie zusammengefasst.

16. August 2022

Managed Firewall und Endpoint Protection: 5 Gründe, die dafürsprechen

Firewall kaufen, einstöpseln und fertig. So funktioniert es mittlerweile nicht mehr. Angriffstaktiken ändern sich stetig. Um da mithalten zu können, muss auch die Firewall und Endpoint Protection regelmäßig angepasst werden. Das stellt viele interne IT-Abteilungen vor personelle und zeitliche Herausforderungen.

Die Lösung: Managed Firewall und Endpoint Protection. Wir geben fünf gute Gründe, die dafürsprechen.

16. August 2022

Datenschutz: Aufsichtsbehörden prüfen AV-Verträge von Webhostern

Sind die Auftragsverarbeitungsverträge präzise formuliert? Welche technischen und organisatorischen Maßnahmen werden getroffen? Aufsichtsbehörden aus Berlin und weiteren Ländern prüfen aktuell die Auftragsverarbeitungs-Verträge von Webhostern.

Wir haben zusammengefasst, was dahinter steckt und was das für Sie bedeutet.

19. Juli 2022

7 Tipps für mehr IT-Sicherheit: So sensibilisieren Sie Ihre Mitarbeitenden

Die beste Sicherheitstechnik nützt nichts, wenn Mitarbeitende auf Phishing-Links klicken oder ihre Passwörter auf ein Post-it schreiben und an den Bildschirm heften. Umso wichtiger ist es, die Mitarbeitenden bei ihrem aktuellen Kenntnisstand abzuholen und sie praxisnah in den Bereichen, die sie tatsächlich für ihren Arbeitsalltag benötigen, zu sensibilisieren.

Wie das gelingt, zeigen wir anhand von 7 Tipps.

19. Juli 2022

Urlaubsvertretung von IT-Admins: 8 Tipps, die Sie beachten sollten

Sommer, Sonne, keine Arbeit – so ist es gedacht im Urlaub. Für IT-Admins ist das aber oft nicht die Realität. Das muss aber nicht sein. Mit der richtigen Vorbereitung können auch IT-Admins sorglos in den Urlaub fahren, ohne dass der Betrieb lahmliegt.

Was Sie bei der Urlaubsvertretung von IT-Admins beachten sollten, haben wir anhand von acht Tipps zusammengefasst.

21. Juni 2022

Unified Communications: So optimieren Sie Ihre Unternehmenskommunikation

Die Kommunikationslandschaft vieler Organisationen wächst organisch. Das Ergebnis: Insellösungen, die nicht zusammenpassen.

Um das größtmögliche Potenzial zu schöpfen und die Produktivität zu steigern, greifen immer mehr Unternehmen auf Unified Communications (UC) zurück. Doch was genau ist UC und welche Vorteile bietet es?

21. Juni 2022

9 Tipps für die Nutzung von smarten Geräten: So schützen Sie Ihre Daten

Smarte Geräte erleichtern unseren Alltag ungemein. Allerdings sammeln sie auch eine Unmenge an personenbezogenen Daten und wissen fast alles über ihre Nutzer:innen. Die Risiken, die mit der Nutzung smarter Geräte einhergehen, sind nicht zu unterschätzen.

Wir geben 9 Tipps, wie Sie Ihre Daten schützen können.

17. Mai 2022

5 Gründe, warum Sie die Wartung der IT auslagern sollten

IT möchte gepflegt werden. Anwendungen müssen auf dem neuesten Patch-Stand, Server geupdatet und Daten gesichert sein. Für eine umfassende Sicherheit kommt konstantes Monitoring hinzu. Dabei kann eine mangelnde Wartung zu Sicherheitslücken, Datenverlusten und finanziellen Verlusten führen.

Eine mögliche Lösung: die Wartung der IT auslagern. Wir zeigen Ihnen fünf gute Gründe, die dafürsprechen.

17. Mai 2022

Die mit.data ist Sophos Gold-Partner

Wir hatten ein Jahr Zeit und haben es geschafft: Die mit.data ist jetzt nach jahrelanger Zusammenarbeit Sophos Gold-Partner.

Davon profitieren auch Sie! Ab sofort können wir Ihnen mit einem noch breiteren Portfolio und einer gesteigerten Expertise rund um Fragen der IT-Sicherheit zur Seite stehen.

17. Mai 2022

Frühjahrsputz mal anders: 7 Tipps für mehr Sicherheit auf Endgeräten

Verwackelte Fotos aus dem letzten Urlaub, der Newsletter von dem Shop, vor dem Sie vor Monaten ein Produkt bestellt haben und Programme, die Sie seit Jahren nicht angefasst haben: Das kommt Ihnen bekannt vor? Dann ist es Zeit, nicht nur die analogen Fenster zu putzen, sondern auch einen digitalen Frühjahrsputz vorzunehmen!

Was Sie beim Frühjahrsputz beachten und welche Ecken Sie nicht aussparen sollten, haben wir anhand von sieben Tipps für Sie zusammengefasst.

19. April 2022

IT-Sicherheit und Ukraine-Krieg: Gefährdungen und wie Sie sich schützen

Bereits Anfang des Jahres hatten drei Viertel der Deutschen Angst vor einem Cyberkrieg. Mit dem Einmarsch Russlands ist das zu eine realen Gefahr geworden. Laut BSI sorgt der Krieg in der Ukraine auch in Deutschland für eine erhöhte Gefährdung – durch direkte Angriffe und Kollateralschäden.

Welche Maßnahmen können Organisationen zum Schutz treffen?

19. April 2022

Worst- und Best-Practice: Windows 11 erfolgreich updaten

Einfach auf Windows 11 upgraden und fertig. Dass es damit nicht einfach „fertig“ ist, zeigen zwei Fallbeispiele, bei denen Unternehmen unüberlegt und vorschnell das Upgrade durchgeführt haben. Die Folgen reichten von Betriebsausfällen über Datenverluste bis zu massiven Kosten.

Wie es richtig geht, zeigt unser zweitstufiges Upgrade als Best-Practice-Modell.

21. März 2022

Mit Mobile Device Management Risiken reduzieren

In den letzten Jahren ist die Anzahl der Security-relevanten Vorfälle durch mobile Geräte enorm gestiegen. Dieses Risiko können Unternehmen stark reduzieren, indem sie ein MDM implementieren.

Erfahren Sie die Vor- und Nachteile eines MDM, worauf Sie bei der Umsetzung achten sollten und ob so private Geräte einsetzbar sind.

21. März 2022

Cloud ist nicht gleich Backup: Vorsicht bei der Datensicherung!

Immer mehr Unternehmen ziehen ihre IT in die Cloud. Was viele aber nicht berücksichtigen: Die Nutzung einer Cloud schützt nicht vor Datenverlust.

Erfahren Sie, warum Sie Daten in der Cloud zusätzlich sichern sollten und welchen Risiken Sie bei fehlenden oder fehlerhaften Backups ausgesetzt sind.

15. Februar 2022

Zero Trust Network Access: Weniger Vertrauen, mehr Sicherheit

Vertrauen ist gut, Kontrolle ist besser. Nach diesem Prinzip funktioniert auch Zero Trust Network Access (ZTNA). Mit diesem in der IT-Sicherheit recht neuen Ansatz, droht es, das klassische VPN zu überholen – zumal Homeoffice beliebter und Hacking-Angriffe ausgetüftelter werden.

Welche Sicherheitslücken hat VPN? Wie schneidet ZTNA im Vergleich ab? Und welche Vorteile bietet der Zero-Trust-Ansatz?

15. Februar 2022

Warum, wie und wo? – FAQ zur E-Mail-Archivierung

E-Mails sind schnell verschickt, weg sortiert oder gelöscht. Doch: Auch bei manchen E-Mails besteht eine Aufbewahrungspflicht. Hier kann eine E-Mail-Archivierung Abhilfe schaffen.

Welche Vorschriften müssen beachtet werden und welche Vorgaben ergeben sich daraus? Reicht ein Backup aus? Die Antworten erhalten Sie in diesem FAQ.

25. Januar 2022

Log4Shell: Die Sicherheitslücke und die Lehre daraus zusammengefasst

Nach Hafnium endete das Jahr 2021 dank Log4Shell nervenaufreibend für alle IT-Verantwortlichen. Wieder einmal wurde deutlich: Keine Software ist zu einhundert Prozent sicher. Doch das Thema wird uns auch 2022 noch begleiten. Nicht ohne Grund hat das BSI die Warnstufe Rot ausgerufen.

Doch welche Lehre können wir daraus für die IT-Sicherheit ziehen?

25. Januar 2022

FAQ zu VoIP: Die wichtigsten Antworten auf einen Blick

Homeoffice, mobile Arbeitsplätze, Diensthandys – die Anforderungen an Kommunikation und vor allem auch an das Telefonieren sehen heutzutage ganz anders aus als noch vor zwanzig Jahren. Eine vielversprechende und weit verbreitete Lösung: VoIP-Telefonie.

Doch was genau ist VoIP? Welche Vorteile bietet es? Und wie funktioniert der Umstieg? Die Antworten finden Sie in unserem FAQ.

14. Dezember 2021

Windows 11: In 8 Schritten zum Gesamtkonzept für Ihre IT-Infrastruktur

Einfach auf Windows 11 updaten und fertig – so stellen sich viele Laien die Aktualisierung des Betriebssystems vor. So ein Update funktioniert also nicht von heute auf morgen, sondern benötigt eine gewisse Vorlaufzeit.

Wir zeigen anhand von acht Schritten, wie Sie das Windows 11-Update mit der Gesamtkonzeption Ihrer IT-Infrastruktur verbinden und so Ressourcen einsparen und Planungssicherheit erhalten können.

14. Dezember 2021

Ransomware: Angriff auf Media Markt und wie Sie Ihr Unternehmen schützen

Hafnium, Emotet & Co. – Sicherheitslücken in Systemen werden immer wieder ausgenutzt. Zuletzt ging der Angriff auf MediaMarktSaturn durch alle Medien. Doch auch kleinere Unternehmen sind betroffen. Eine beliebte Angriffstaktik: Ransomware.

Wir zeigen, was Ransomware ist und wie Sie Ihr Unternehmen schützen können.

16. November 2021

Wie Sie in 9 Schritten Betriebssysteme aktualisieren

Im neuen Jahr kommen gleich zwei IT-Projekte auf viele Organisationen zu. Einerseits beginnt Microsoft den Upgrade-Plan für Windows 11. Andererseits endet der Support für Windows Server 2012 R2. Derartige Projekte müssen frühzeitig geplant werden.

Wir zeigen anhand von 9 Schritten, wie Sie Betriebssysteme aktualisieren und was Sie bei der Umstellung beachten sollten.

16. November 2021

Smart Home: So schützen Sie sich und Ihre Daten

So wie jede Hard- und Software haben auch die Komponenten in Smart Homes Sicherheitslücken und es besteht die Gefahr, dass Sie gehackt werden – vor allem, wenn die Komponenten ans Internet angeschlossen sind.

Wir haben zusammengefasst, welche Vorsichtsmaßnahmen Sie treffen können, um sich und Ihre Daten zu schützen.

21. September 2021

Warum OT-Security so wichtig ist und was es zu beachten gilt

Immer mehr Unternehmen sehen sich gezielt durch Schadsoftware und Angriffe bedroht – auch in der Betriebs-Technologie (OT). Mit potentiell verheerenden Folgen: Produktionsausfall, Datenverlust, finanzielle Schäden oder sogar die Gefährdung von Menschenleben.

Wir zeigen, warum OT-Security so wichtig ist und welche Maßnahmen Sie ergreifen können.

21. September 2021

Windows 11: Was bereits bekannt ist und wie Sie sich vorbereiten können

Mittlerweile ist bekannt: Windows 11 kommt. Noch gibt es einige Unklarheiten. Microsoft hat aber bereits einen Einblick in die neuen Features und Hardwareanforderungen gegeben.

Wir haben das Wichtigste für Sie zusammengefasst, stellen die Neuerungen vor und zeigen, wie Sie sich schon jetzt auf eine Umstellung vorbereiten können.

17. August 2021

IT-Sicherheit und Recht: Wer haftet bei Vorfällen?

Vielen IT-Verantwortlichen ist nicht bewusst, wer in Bezug auf die IT

(-Sicherheit) haftet. Das betrifft sowohl Inhalt und Umfang ihrer Verantwortung als auch ihre persönliche Haftung für eventuelle Sicherheitsdefizite gegenüber ihren Organisationen.

Wir haben das Wichtigste zur Haftung in der IT zusammengestell

17. August 2021

Umzug in die Cloud: Das sollten Sie bei der Anpassung Ihrer IT beachten

Ob zur Kostenreduktion, Erhöhung der Flexibilität oder Minimierung des Administrationsaufwands – der Wechsel zu Cloudlösungen bedeutet immer auch eine Anpassung der vorhandenen IT. Das ist ein Großprojekt, das Sie ausreichend planen sollten.

Wir zeigen, welche Aufgaben auf die IT-Abteilung zukommen und welche Punkte Sie bei der Migration beachten sollten

20. Juli 2021

Hardwareleasing: Vorteile und für wen es sich lohnt

Bei Autos sind Leasingangebote schon Alltag. Bei Hardware und IT-Ausstattungen sieht das noch anders aus. Aber auch in diesem Bereich wird Leasing immer beliebter. Durch die rasante Weiterentwicklung hat Hardware eine immer kürzere Lebensdauer und ist immer schneller veraltet.

Wir haben die Vor- und Nachteile von Hardwareleasing für Sie zusammengefasst und zeigen, für wen Hardwareleasing in Frage kommt.

20. Juli 2021

Hardwareverfügbarkeiten: Wie Sie mit Knappheiten umgehen können

Hardware wird zur Mangelware. Durch die Corona-Pandemie waren mehr Beschäftigte denn je im Homeoffice und auch im Privatbereich ist die Nachfrage nach Hardware gestiegen. Das Resultat: Lieferengpässe bei Herstellern und Distributoren.

Wir zeigen, wie es Ihnen trotz geringer Hardwareverfügbarkeit gelingt, Ihre Mitarbeitenden auszustatten und eine kompatible IT-Infrastruktur aufzubauen.

18. Mai 2021

In 7 Schritten sicher im Homeoffice

Viele Unternehmen möchten das Homeoffice auch nach der Pandemie fortführen oder sogar erweitern. Nur wenige von ihnen planen allerdings weitere Sicherheitsmaßnahmen speziell für das Homeoffice.

Das kann zur Gefahr werden. Wir zeigen anhand von sieben Schritten, wie Sie das Homeoffice sicher gestalten können.

18. Mai 2021

Austausch wie im Büro: So klappt die Kommunikation auch im Homeoffice

Wer kennt es nicht? Zwischen Tür und Angel oder bei der Kaffeemaschine tauscht man sich aus und bespricht neben Privatem auch Projekte, Kund*innen oder andere Aufgaben.

Im Homeoffice sieht das anders aus. Wir zeigen Ihnen, wie die Kommunikation auch im Homeoffice funktioniert und die Zusammenarbeit nicht unter der räumlichen Trennung leidet.

20. April 2021

Die Lehre aus der Microsoft-Sicherheitslücke: Update- und Patch-Management

Keine Software ist hundertprozentig sicher – das hat die Sicherheitslücke bei Microsoft unlängst gezeigt.

Die Lösung: Ein geeignetes Update- und Patch-Management. Wir zeigen, warum es so wichtig ist und was Sie beachten sollten.

20. April 2021

Corona als Anstoß: Mit Cloud Computing nachhaltig digitalisieren

Auch in der IT schlägt die Corona-Pandemie große Wellen. Hier gilt: Digitalisieren Sie nicht nur kurzfristig zur Überbrückung, sondern investieren Sie nachhaltig in die Zukunft.

Warum Cloud Computing ein Bestandteil Ihrer Strategie sein sollte, erfahren Sie hier.

16. Februar 2021

Homeoffice: Datenschutz-konform in 5 Schritten

Homeoffice ist nicht immer so leicht, wie es klingt. Wird der Datenschutz nicht mitgedacht, kann es schnell teuer werden.

Schützen Sie sich und Ihr Unternehmen vor Datenschutzvorfällen und sichern Sie sich in 5 Schritten ab!

16. Februar 2021

IT-Sicherheit: Warum sie immer wichtiger wird und wie Sie sich schützen können

Es gibt immer mehr Cyberattacken auf Unternehmen. Teilweise mit fatalen Folgen: Horrende Lösegelder und der Betrieb liegt wochenlang lahm.

Wir zeigen, warum Sie in IT-Sicherheit investieren sollten und wie Sie sich schützen können.

13. November 2020

VoIP: 3 Gründe, warum Sie auf 3CX setzen sollten

Immer weniger Unternehmen nutzen physische Tischtelefone für ihre interne und externe Unternehmens-Kommunikation. Softphones, die via Voice over IP (VoIP) funktionieren, bieten vielfältige Vorteile.

Die beste Lösung ist unserer Ansicht nach 3CX. Warum sind wir so überzeugt? Finden Sie es heraus!

Kontakt

Rechtliches

Partner

© 2025 mit.data